Sicherlich haben Privatsphären-Interessierte schon einmal was vom Browsertracking oder Browser-Fingerprinting gehört. Die Werbe- und Vetriebswelt kann es ja nicht lassen, um herauszufinden, was wir wann, wo, mit wem und womit getan haben, damit man uns mundgerecht Services oder Produkte anbieten kann.

Ausspionieren trifft es eigentlich viel besser. Gute Services und Produkte setzen sich über Qualität und nicht über hinterlistige Ausspionieraktionen durch!

Nun, auf dem #rc3 (Remote Chaos Communication Congress) gab es einen schicken Vortrag darüber, der auf dem c3stream-Server verfügbar gemacht wurde: THE ELEPHANT IN THE BACKGROUND: EMPOWERING USERS AGAINST BROWSER FINGERPRINTING von Julian Fietkau. Wer lieber klassisch lesen möchte, dem sei das PDF ans Herz gelegt.

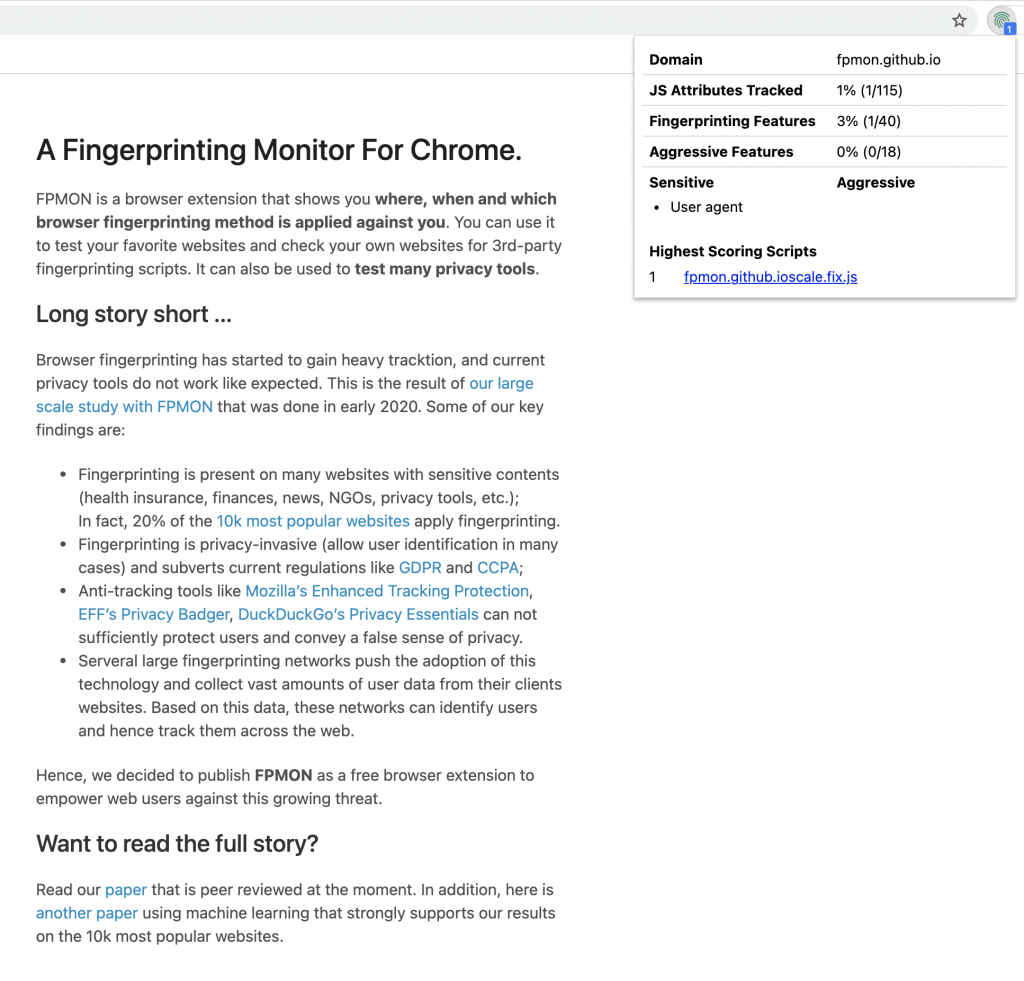

Das angesprochene Tool fpmon habe ich in mein Google-freien Chromium installiert (macOS BigSur mittels Homebrew) und lüppt. Wer Ghostery oder ähnliche Monitoring-Tools kennt (wobei Ghostery nicht [mehr] zu empfehlen ist), findet sich schnell zurecht.

brew install --cask eloston-chromium

https://fpmon.github.io/fingerprinting-monitor/ herunterladen und entpacken.

- Chromium öffnen

- „chrome://extensions/“ ohne Tüdelchen eingeben

- „Developer mode“ oben rechts aktiieren

- „Entpackte Erweiterung laden“ und den FPMON_extension folder aus dem entpackten ZIP auswählen

- Eine Webseite seiner/ihrer Wahl ansteuern

- Extension Icon anklicken und Details ansehen

Im o.a. PDF kann man genauer sehen, was sich hinter all dem verbirgt, aber es lohnt sich zu wissen wie aggressiv (oder eben nicht) man ausspioniert wird.