In unserer Ortsgruppe Hamburg von digitalcourage geht es oft um soziale und politische Dinge des digitalen Lebens/Zeitalters und wie man damit umgeht. Ich zähle eher zu den Nerds, da ich den Menschen Techniken mitgeben möchte, wie man sich „frei“ bewegen oder entscheiden kann etwas zu tun oder eben nicht, unbeeinflusst von Megakonzernen, wie Meta, Google, Microsoft, …

Apple ist anders

Ich zähle Apple in der Regel NICHT zu den besonders bösen Konzernen (achtet mal darauf, welche Devices Eure Security Expert.innen einsetzen…und welche sie bei Demos immer als erstes hacken….), da ich selbst seit vielen Jahrzehnten Apple (vorher NeXT) benutze und seitdem ich dort Kunde bin, kann ich behaupten, dass sie meine Daten bisher nicht gegen mich verwendet haben. Vielmehr glaube ich nach wie vor, dass Apple versucht Menschen digitale Dinge zugänglich zu machen. In Sachen…

- … Barrierefreiheit mal die fragen, die diese nutzen – ich kenne viele, die nichts anderes benutzen wollen.

- … Einfachheit und Unkompliziertheit (Nutzbarkeit) ist Apple seit je her führend. Die Nerds finden es aber eher „bevormundend“, dass Apple manches eben nicht öffnet. Das neueste Update von iOS und macOS trifft auch nicht meinen Geschmack, aber das von Windows ist um Längen schlimmer 🙂

- Privatsphäre kämpft Apple oft gegen die US-Mentalität „was können meine Daten schon verraten?“ [Spiegel, 2013] oder „wenn es hilft ‚die Bösen‘ zu finden, gebt ihnen alles!“ – ja, es ist auch eine Marketing-Strategie, aber sie bieten im Rahmen ihrer Möglichkeiten einen guten Anfang was Privatsphäre und Sicherheit angeht, wenn man sich die letzten Aktualisierungen des Browsers oder der Betriebsysteme (iOS, macOS) einmal ansieht. Das nervt Nerds eher als das wir es begrüssen…

…aber nicht [immer ] besser [geschützt]

Trotzdem hat eben Apple auch so seine Probleme die Standard-Ausspioniererei zu verhindern. Vieles geht, aber eben nicht alles. Der Grund ist eben, dass viele Internet-Standards auf Vertrauen basierten, aber die digitale Welt eben seltener ein vertrauensvoller Ort geworden ist.

Wie kann man der Tracking-Hölle auf einem iPhone entkommen?

Es gibt eine kleine Anwendung, die auch open-source ist, namens Lockdown (GitHub) (Webseite). Die Mac-Anwendung ist nicht im deutschen AppStore erhältlich, aber die iOS-Variante. Man muss NICHT dafür BEZAHLEN, sondern kann auch den Free-Modus benutzen, der 1x pro Monat einen bittet, die Tracking-Liste aktualisieren zu lassen. Das wars. Das Ding wird als VPN-Verbindung eingebunden und man sieht viele „Advertisements“ nicht mehr und auch unangenehme „Telefoniere-nach-Hause“-Anfragen werden so nicht erfüllt.

Es gibt auch eine Privatsphären-Liste, die aber m.W. nicht ständig aktualisiert wird, wo u.a. auch mal die Tracker alle so aufgelistet werden. Telegram und Signal haben dort das Ranking A – letzteres ist auch eine Empfehlung, die wir immer wieder anstatt WhatsApp aussprechen!

Welches VPN kann man auf macOS, Linux, Windows, Android, … gut benutzen?

Ich benutze seit Jahren AirVPN für wenige €/Monat. Man kann von wenigen Tagen bis 3 Jahren alles wählen und vor allem mit allem bezahlen. Crypto, Paypal und alles so was.

Warum benutze ich genau das?

– AirVPN entwickelt und veröffentlicht nur freie und quelloffene Software. Meiner Meinung nach ist dies in diesem Bereich unerlässlich.

– sie betreiben und unterstützen viele Tor-Knoten, einschließlich Tor-Exit-Knoten

– sie unterstützten WikiLeaks auch während der von den Behörden der USA/Großbritanniens/Schwedens geplanten „Verleumdungs“- und „Rufmord“-Kampagnen

– sie unterstützen das Xnet-Projekt, das darauf abzielt, europäischen Schulen datenschutzbewusste, freie und quelloffene Alternativen zu den Online-Diensten von Google und Microsoft anzubieten

– sie waren und sind frühe Unterstützer von PeerTube und Mastodon

– sie bezahlen nicht für Bewertungen und sie zahlen keine Lösegelder, um negative Kommentare/Bewertungen zu verbessern“ (Quelle: Reddit)

Ich teile die Kritikpunkte des Autors/./rin nicht alle, da ich nicht den AirVPN Client nutze, sondern über Viscosity von Sparklabs auf dem Mac und openVPN unter iOS die volle Kontrolle selbst habe. Jede.r wie sie/./er es mag.

Was nutze ich als Bollwerk unter macOS noch?

Es gibt die Objective-Sea-Foundation von Patrick Wardle (Anspielung auf ObjectiveC, der Ur-Programmiersprache von NeXT). Patrick ist ein ehemaliger Mitarbeiter der NSA <grins> und bietet open source Software und auch eine Vielzahl von Informationen zu Sicherheit/Privatsphäre auf Mac-Systemen. U.a. wenn man sich da reinfrickeln will, sind Lulu (eine WebApplicationFirewall, WAF), Ransomwhere? und BlockBlock zu empfehlen. Letzteres wacht darüber, ob hier unaufgefordert Sachen gestartet werden, sich in irgendetwas eintragen wollen oder jemand hier was verschlüsseln will.

Es gibt auch eine Buchreihe auf englisch, wenn einer als Nerd durchstarten möchte: The Art of Mac Malware – 1. Ausgabe erklärt deren Analyse, die 2. Ausgabe wie man so etwas erkennen kann. Ist echt hartes Zeuchs, aber eben spannend.

WAF kommerziell für Genießer.innen

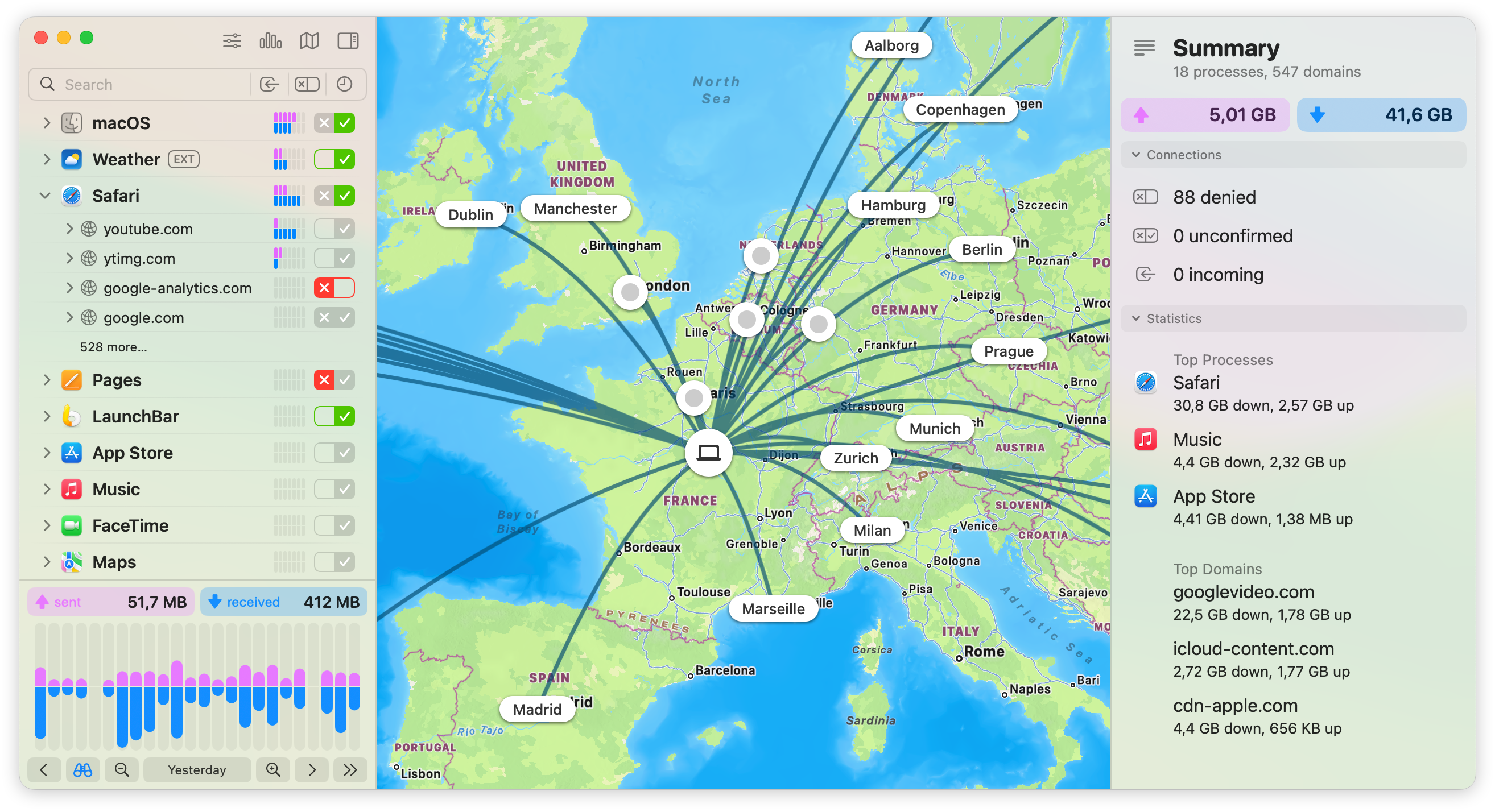

Ich persönlich nutze eine kommerzielle Software als WAF, die aus Österreich kommt und LttleSnitch heißt. Die Alpenshieter sind echt gut!

Der Netzwerkomitor ist echt super, um zu sehen, wohin die Maschine sich gerade verbindet und welche Anwendung das macht: Ist nicht billig (59€, Stand: 13. November 2025), aber geil.

Installierst Du was Neues, werden erst einmal die Fragen gestellt, ob die Anwendung sich an all die Stellen verbinden darf… wenn nicht, schaltet man es ab 🙂

IPS und DNS-Filter

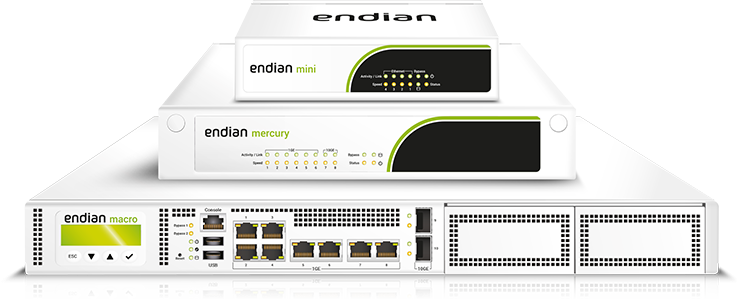

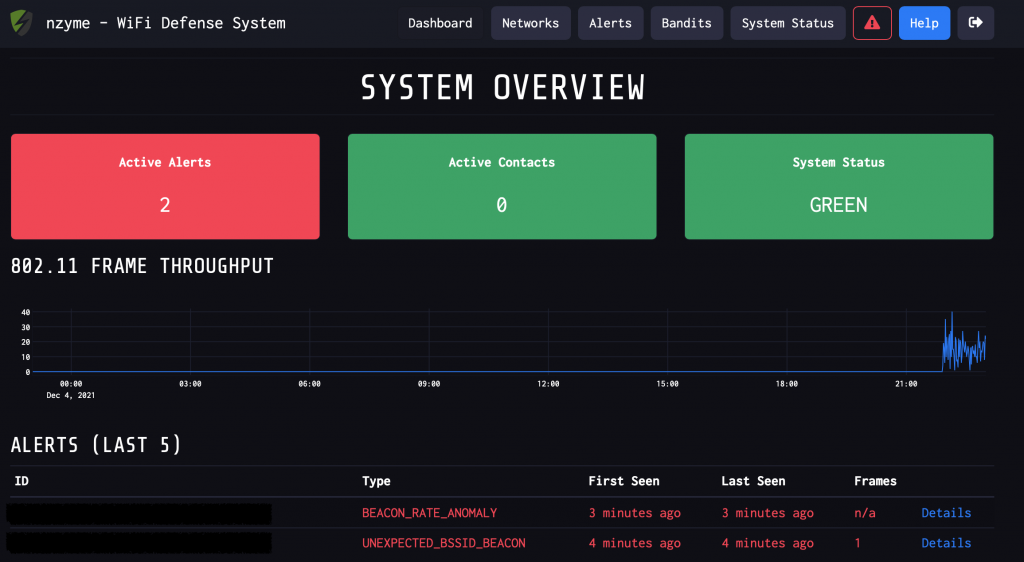

Zudem habe ich ein IPS (Intrusion Prevention System) auf einer Appliance, wie auch einen DNS-Filter auf einem Raspberry Pi namens Pi-Hole, welches sehr weit verbreitet ist und als „Werbeblocker“ im Heim-Netz angesehen werden kann. Wir filtern hier als 2-3köpfige Familie bis zu 21% unserer DNS-Anfragen heraus und senden die nicht zu Profilingzwecken an die Anbieter! Alles was über Instagram & Co. reinkommt ist echt Schmutz.

Zudem empfehle ich immer TOR (für: Darknet, Onion) als Browser oder Brave (für: Clearnet/Internet via VPN), da letztere sehr gute Privatsphären-Einstellungen hat und Ersterer allgemein bekannt sein dürfte, wobei man dadurch nicht anonym surft, auch wenn das immer so verstanden wird. Man ist aber besser geschützt als würde man denen, die es nicht haben sollen, die IP-Adressen und was man sich so ansieht direkt in den Hals schmeißt.

DNS – besser zensurfrei

Nebenbei sei erwähnt, das die Domain Name Server (DNS – die aus Namen die IP-Adressen wandeln, die das Internet eigentlich braucht,), auch zensiert/verhindert (!) werden, tracken könn(t)en etc.

Daher besser einen zensurfreien DNS auch in seine Fritz!Box oder einem anderen Verbindungsgerät mit dem Internet einstellen.