Ich freue mich als Gast in Indien (leider nur virtuell) über das Thema geschäftsgetriebene Testautomatisierung sprechen zu dürfen.

Kategorie: Software Entwicklung

Wenn Bugs 20jährigen Geburtstag feiern…

Zugegeben, es ist lange her, aber Bug 86056 von Mozilla, der das Scheitern des gleichzeitigen Selektierens von Newsgruppen, um diese auf ‚gelesen‘ zu setzen, beschreibt, hat am 15. Juni 2021 eben genau diesen Geburtstag erreicht und erfreut sich nach wie vor „Beliebtheit“, indem Referenzen auf ihm (der Bug) angelegt werden, wie gestern.

Was könnte man doch spekulieren…

Ich benutze die Newsgroup-Funktion von Thunderbird seit wohl eineinhalb Jahrzehnten nicht mehr, aber damals wurden eben Gruppen-/ Interessenteninfos so ausgetauscht. Was das Überleben dieses gemeldeten Fehlers zeigen könnte:

- Open Source Software (OSS) hat nicht nur Vorteile, denn, wenn es niemanden wichtig genug ist, fixt niemand was.

- Gleichzeitig wird aber auch in OSS nichts unter den Teppich gekehrt und selbst ein 20 Jahre alter Bug bleibt, da er weiterhin relevant ist, offen.

- Auch die Software selbst, Thunderbird, wird nach wie vor weiter entwickelt, d.h. der Atem von freier Software kann durchaus lang sein – und das wohl auch länger als der Bestand so manches IT Unternehmens…

Kurzthesen zur Zukunft des Softwaretestens

Im Rahmen des GFFT Symposiums „Zukunft des Softwaretestens“ wurde ich gebeten meine Thesen einmal als „Kurzvortrag“ kund zu tun (5 Min.)…

Mindset statt Tools

Erst wenn auf allen Ebenen der Wertschöpfungskette verstanden worden ist, dass der Test, die Prüfung zum alltäglichen Geschäft gehört, haben auch wir in der Software „verstanden“. Andere, wie Lebensmittel- und Arzneimittelhersteller wissen um die Schlagkraft des einzelnen Mitarbeiters, darum bilden sie auch extrem gut aus.

Vorgehen & Methodenkoffer anstatt Werkzeugkoffer

Test-Vorgehen und -Methoden müssen verinnerlicht werden wie das Einschalten des Rechners am Morgen. Es wird nach wie vor zu sehr auf ein Werkzeug geschaut, anstatt die Anforderungen zu ermitteln und dann eine Entscheidung zu treffen. Sicherheitstests sind beispielsweise nicht „On-Top“, sondern Basisbestandteil täglichen Arbeitens. Förderung des Wissens um die neuen Methoden der Sicherheitstests – von Anfang/Anforderung an.

Standards anstatt Abschottung

Schaut man auf die Industrien, wo die Standardisierung der Zubehörteile und tlw. auch der Software weit fortgeschritten ist, ändert sich natürlich die Testtiefe. Die Basis (Standards) werden durch alle gleichermaßen sichergestellt, während die Geschäftsprozesse meistens individuell sind und einer tieferen Betrachtung unterzogen werden. Geschäftsgetriebene Test(Automatisierung) wird so gefördert.

SAHI Pro Fix für Firefox => 86

Wie der Support von SAHI Pro mitteilt, kann man auch Firefox => 86 verwenden zur Testautomatisierung, wenn man denn

<Sahi Pro>/config/ff_profile_template/prefs.jsweg sichert- in selbiger Datei

user_pref(“privacy.window.name.update.enabled”, false);

als Zeile einfügt - den Ordner

<Sahi Pro>/userdata/browser/fflöscht - und SAHI Pro neu startet

GUI Testautomatisierung –50% Erstellungsaufwände sparen, wenn man Anforderungen analysiert

…war ein Vortrag auf der 43. TAV / SEUH 2019, 21.+22. Februar 2019, in Bremerhaven. Die Präsentation war schon länger auf meiner Seite online. Der Artikel ist nun in den Softwaretechnik-Trends der GI im Band 40, Heft 3 erschienen, aber dort noch nicht online.

Nettes Feedback aus dem Süden gab es auch schon – freut mich, wenn solche Themen auf Interesse stoßen!

Geschäftsgetriebene Testautomatisierung

Es muss nicht immer Selenium sein

Letztes Jahr auf der TACON hielt ich einen Vortrag über das Thema und versprach die Slides online zu stellen.

Asche auf mein Haupt, aber heute habe ich den Vortrag nochmals in kleinem Kreis gehalten und nun komme ich dem Versprechen nach.

TACON20 – geschäftsgetriebene Testautomatisierung

Ich bin ja nicht so der Fan von virtuellen Meetings, da ich gerne mit Menschen zusammen bin und Smalltalks in der virtuellen Welt gehen zwar, aber eben nicht wie IRL.

Trotzdem freue ich mich an der TACON20 teilnehmen zu dürfen, denn man bekommt Einblicke mit was auch die Kolleg*innen zu kämpfen haben und fühlt sich nicht so alleine oder man bekommt sehr gute Anregungen, wie man an bestimmten Stellen weiter machen kann. Dieses Mal hat man mich gefragt, ob ich was beitragen kann und das habe ich gerne getan:

Ich habe über geschäftsgetriebene Automatisierung gesprochen und auch eine Demo mit einem mir sehr bekannten Testwerkzeug gezeigt, die nochmals tiefer die Bedürfnisse der non-Coder*innen (also Fachabteilungen) berücksichtigt. Es geht mir um das Vorgehen und nicht um Tools und ich habe eben manchmal den Eindruck, wir wählen Tools aus und stricken dann unsere Prozesse darum.

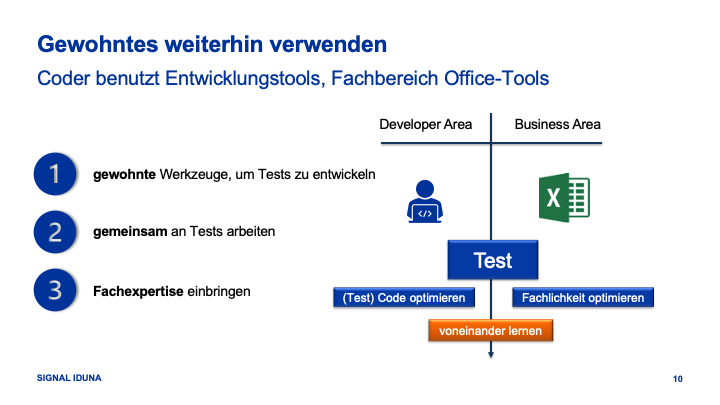

Mache nicht aus jedem einen Coder!

Da wir in crossfunktionalen Teams arbeiten (werden), müssen wir eine gemeinsame Sprache finden, aber uns auch mit den Werkzeugen wohlfühlen, die wir tagtäglich einsetzen müssen. Superklasse ist, wenn das Tool beides bedienen kann.

Zusammen. Gemeinsam. Voneinander lernen.

Agil bei einem Versicherer

Der Medienpartner meines Arbeitgebers hat eines unserer Erklärvideos auf deren Homepage (via Vimeo) zur Verfügung gestellt.

Auch nicht „IT-affine“ Menschen sollten durch das Video verstehen, warum auch ein Versicherer agil werden will…

Korrektur: IAST basiert auf Java Instrumentation API und nicht dem Metadata Facility Framework (JSR 175)

Ich habe seit Ende 2016, auf Basis von Informationen, die hauptsächlich von Declan O’Riordan stammen, angenommen, die Grundidee der Interactive Application Security Testing Technik beruhe auf dem Metadata Facility Framework, welches unter dem JSR 175 in Java eingeführt wurde. Matthias Rohr hielt am 23. Oktober 2019 einen Vortrag im Rahmen des OWASP Stammtisches in Hamburg und war über meine Nachfrage, warum er dies unerwähnt gelassen habe, sehr verwundert, da er nur die Instrumentierung des Codes als Schlüssel zum Erfolg darstellte, und so habe ich Jeff Williams, Gründer und (Mit-) Erfinder der Technik und eines der IAST-Tools, direkt via LinkedIn angefragt und die korrigierende Aussage am 27. November 2019 bekommen:

„Hi Jogi – we don’t use JSR175. We use standard Java Instrumentation API. That’s the breakthrough innovation that enabled Contrast to exist. We use all our own sensors and analysis engine on top of that API. We had to invent different instrumentation techniques for .NET, .NET core, Node.js, Ruby and Python.“

Jeff Williams, Co-Founder and CTO at Contrast

Nun, an den Ergebnissen der Technik ist in meinen Präsentationen nichts falsch, da ich sie ja auch selber durchgeführt habe, nur ist es eben etwas anderes, wenn man durch Code-Instrumentierung Aktionen auslöst (Dtrace, den Tracer von Sun, den ich immer als Vergleich auf Betriebsystemebene herangezogen habe, macht dieses nämlich auch!) oder „mitlaufende“ Metadaten analysiert werden. Der Code wird zur Laufzeit in dem Application Container „angefasst“ (verändert) während das bspw. bei Ausnutzung der JSR 175 nicht unbedingt notwendig gewesen wäre, da die Metadaten ja „mitlaufen“.

Danke an Matthias Rohr für den Hinweis, der mich dazu nötigte meine unreflektierte Übernahme einer Aussage nun zu korrigieren. Ich werde die Dokumente, sofern sie unter meiner Kontrolle sind, entsprechend anpassen.

Webinar 16.5.: Agile Applikationssicherheit in Echtzeit für DevOps

Security Testing durch Instrumentierung verspricht bei DevSecOps bessere und schnellere Ergebnisse als gängige Scan-Verfahren. Erfahren Sie in Theorie und Praxis, was hinter der Methode steckt.

Scannen Sie noch oder instrumentieren Sie schon? Denn neue Test-Methoden können die Anwendungssicherheit während der Entwicklung und im laufenden Betrieb effizient steigern. Hören Sie nicht nur die Theorie vom Hersteller, sondern auch den Praxisbezug des QA-Spezialisten Jörg Sievers von der Ponton GmbH in Hamburg und seine Erfahrungen mit neuen Security-Testmethoden aus Anwendersicht.

Quellcode zu scannen (Static Application Security Testing, SAST) und Anwendungen dynamisch zu testen (Dynamic Application Security Testing, DAST) sind wichtige Bestandteile funktionierender DevSecOps-Prozesse, generieren jedoch zu viele Falschmeldungen oder liefern nicht ausreichend Ergebnisse. Weiterhin ist Scanning mittels SAST sehr zeitintensiv oder DAST benötigt Experten zum Vorbereiten von Tests und deren Interpretation. Manuelles Pentesting kommt schon aus Zeitgründen nicht jedes Mal zum Einsatz.

Für DevOps, die ShiftLeft-Methodology und mehrfaches Deployment am selben Tag sind Interactive Application Security Testing (IAST) und Runtime Application Self-Protection (RASP) wesentlich besser geeignet. IAST und RASP ermöglichen zeitnah akkurat Ergebnisse für unterschiedliche Anwenderrollen in den jeweils präferierten Werkzeugen.

Wir freuen uns auf Ihre Teilnahme!

Ihre Referenten:

Mirko Brandner Jörg Sievers

Senior Sales Engineer / QA Specialist

Technical Evangelist Ponton GmbH

Contrast Security

Quelle: https://www.security-insider.de/agile-applikationssicherheit-in-echtzeit-fuer-devops-v-41422-12645/